Infos & Glossar

Vielen Dank, dass Du Dich dafür entschieden hast, mit DATI & SPY auf Entdeckungsreise im Datenschutzuniversum zu gehen. Hier findest Du nützliche Infos, die Dich auf Deiner Reise unterstützen können:

Vielen Dank, dass Du Dich dafür entschieden hast, mit DATI & SPY auf Entdeckungsreise im Datenschutzuniversum zu gehen. Hier findest Du nützliche Infos, die Dich auf Deiner Reise unterstützen können:

Anonymisierung bedeutet, dass personenbezogene Daten so verändert werden, dass ein Personenbezug auch durch den Versuch der Rückgängigmachung nicht mehr hergestellt werden kann.

„Unter erweiterter Realität (auch englisch augmented reality [ɔːɡˈmɛntɪd ɹiˈælɪti], kurz AR [eɪˈɑː]) versteht man die computergestützte Erweiterung der Realitätswahrnehmung. Diese Information kann alle menschlichen Sinnesmodalitäten ansprechen. Häufig wird jedoch unter erweiterter Realität nur die visuelle Darstellung von Informationen verstanden, also die Ergänzung von Bildern oder Videos mit computergenerierten Zusatzinformationen oder virtuellen Objekten mittels Einblendung/Überlagerung. Bei Fußball-Übertragungen ist erweiterte Realität beispielsweise das Einblenden von Entfernungen bei Freistößen mithilfe eines Kreises oder einer Linie.

Mehr Infos dazu unter: https://de.wikipedia.org/wiki/Erweiterte_Realität

Laut DSGVO sind Unternehmen verpflichtet Löschkonzepte zu erstellen. Wichtig bei der Erstellung eines Löschkonzeptes ist auch die Beachtung weiterer Gesetzte aus denen sich Aufbewahrungsfristen für spezielle Unterlagen und Daten ergeben. Die IHK München hat eine Zusammenfassung der Aufbewahrungsfristen für die wichtigsten Unternehmensunterlagen erstellt. Diese Zusammenfassung, haben wir hier für Sie bereit gestellt.

„Aufgabenbereiche, Befugnisse, Errichtung, Zuständigkeiten, Zusammenarbeit und Unabhängigkeit der Aufsichtsbehörden sind in den Kapiteln VI und VII der Datenschutz-Grundverordnung festgelegt. Die örtliche Zuständigkeit richtet sich nach dem Sitz der nicht-öffentlichen Stelle. In fast allen Bundesländern wurden die Zuständigkeiten konsolidiert, so dass dort die Landesdatenschutzbeauftragten für den öffentlichen und nicht-öffentlichen Bereich zuständig sind.

Die unabhängigen Datenschutzbehörden des Bundes und der Länder treffen sich zweimal jährlich zur Datenschutzkonferenz (DSK) und verabschieden, nach Vorarbeit zahlreicher Arbeitskreise, abgestimmte Entschließungen, Beschlüsse, Orientierungshilfen, Standardisierungen und Stellungnahmen[1][2].

Quelle und weitere Infos: https://www.datenschutz-wiki.de/Aufsichtsbehörden_und_Landesdatenschutzbeauftragte

Eine Übersicht über die Aufsichtbehörden der Bundesländer finden Sie hier: https://www.baden-wuerttemberg.datenschutz.de/die-aufsichtsbehorden-der-lander/

Auftraggeber ist immer die für die Datenverarbeitung verantwortliche Stelle.

Dies ist vorallem bei der Auftragsverarbeitung (früher Auftragsdatenverarbeitung) wichtig.

Auftragskontrolle heisst, dass sichergestellt werden muss, dass personenbezogene Daten, die im Auftrag verarbeitet werden, gemäß den Weisungen des Auftraggebers verarbeitet werden. Hierfür bedarf es an vorher festgelegten Maßnahmen, z.B.: Eindeutige Vertragsgestaltung, formalisiertes Auftragsmanagement, strenge Auswahl des Dienstleisters, Vorabüberzeugungspflicht, Nachkontrollen.

Auftragnehmer ist der Dienstleister, der im Rahmen der Auftragsverarbeitung (früher Auftragsdatenverarbeitung) personenbezogene Daten im Namen des Auftraggebers verarbeitet.

Dies ist zum Beispiel der Fall bei: 1) IT-Dienstleistern 2) Hostern 3) Letter-Shop 4) Software-Anbietern 5) Aktenvernichtungsunternehmen

Wenn ein Dienstleister personenbezogene Daten im Auftrag eines Auftraggeber verarbeitet, handelt es sich in vielen Fällen um Auftragsverarbeitung nach Artikel 28 DSGVO. Das Bayerisches Landesamt für Datenschutzaufsicht hat eine sehr übersichtliche Auslegungshilfe erstellt:

https://www.lda.bayern.de/media/veroeffentlichungen/FAQ_Abgrenzung_Auftragsverarbeitung.pdf

Das Auskunftsrecht gibt betroffenen Personen das Recht, beim Verantwortlichen zu erfahren, ob und gegebenenfalls welche personenbezogenen Daten gespeichert werden. Das Auskunftsrecht wird in Artikel 15 der DSGVO geregelt und umfasst unter anderem folgende Informationen:

Das Recht auf Erhalt einer Kopie gemäß Absatz 3 darf die Rechte und Freiheiten anderer Personen nicht beeinträchtigen.

Das Bundesdatenschutzgestez (BDSG) ist das zentrale Gesetz im deutschen Datenschutzrecht. Dieses gilt für öffentliche Stellen des Bundes und der Länder (soweit nicht landesrechtliche Regelungen greifen) sowie für nicht-öffentliche Stellen. Es enthält Anweisungen, wie personenbezogene Daten verarbeitet werden dürfen. Seit seiner Einführung Ende der 70er Jahre hat es zahlreiche Novellierungen erfahren.

Am 25.05.2018 wurde das alte BDSG von dem neuen Bundesdatenschutzgesetz (BDSG-neu) abgelöst. Das neukonzipierte BDSG ergänzt die unmittelbar geltende Verordnung (EU) 2016/679 (Datenschutz-Grundverordnung DSGVO) um die Bereiche, in denen die EU-Verordnung den Mitgliedstaaten Gestaltungsspielräume belässt.

Den gesetztetext zum Bundesdatenschutzgesetz können Sie hier herunter laden.

Betroffenenrechte sind die Rechte der betroffenen Personen, deren personenbezogene Daten verarbeitet werden oder werden sollen. Unter der Datenschutz-Grundverordnung (DSGVO) müssen Unternehmen gleich mehrere dieser Rechte beachten.

Wir leben in einer Welt, in der täglich Unmengen von Daten verarbeitet werden. Die Digitalisierung ist unser steter Begleiter. Bei nahezu jedem Kontakt, den Sie mit Unternehmen und anderen Organisationen haben, müssen Sie personenbezogene Daten wie Ihren Namen, Ihre Adresse und Ihr Geburtsdatum mitteilen. Auch online teilen Sie Ihre Daten, z.B. wenn Sie eine Website besuchen, im Internet surfen, etwas online einkaufen, soziale Medien nutzen oder dann, wenn Sie eine E-Mail senden.

Der Datenaustausch macht unser Leben einfacher, bequemer und verbundener. Aber stets gilt: Ihre Daten sind und bleiben Ihre Daten. Ihre Daten gehören zu Ihnen, und daher ist es wichtig, dass Ihre personenbezogenen Daten nur so verwendet werden, wie Sie es gestattet haben oder erwarten würden und dass der Datenaustausch in sicheren Bahnen verläuft. Unser Datenschutzrecht gewährleistet, dass alle personenbezogenen Daten ordnungsgemäß und rechtmäßig verwendet werden.

Ihre Rechte

Finden Sie heraus, wie Ihre Rechte geschützt sind:

Quelle und detaillierte Infos: https://www.baden-wuerttemberg.datenschutz.de/betroffenenrechte/

Die bestimmte oder bestimmbare natürliche Person, über deren persönliche oder sachliche Verhältnisse die Einzelangaben etwas aussagen – also die Bezugsperson der personenbezogenen Daten -, wird vom Gesetz kurz als „Betroffener“ bezeichnet. Die gleiche Beziehung zwischen Daten und Personen meint das Gesetz, wenn es von „zu seiner (des Betroffenen) Person gespeicherten Daten“ spricht.

„Der Umgang mit Bewerbungen stellt hohe Anforderungen an das Unternehmen.

Bei der Verarbeitung müssen folgende Punkte beachtet werden:

1) Bewerbungen enthalten auch personenbezogene Daten besonderer Kategorie.

2) Bewerbungsunterlagen müssen spätestens 6 Monate nach Abschluss des Bewerbungsverfahren gelöscht werden.

Deshalb ist es wichtig:

1) Bewerbungsunterlagen im Unternehmen nicht per E-Mail weiterleiten

2) Die Bewerbung/E-Mailadresse nicht archivieren

3) Die Abläufe genau festlegen

Um einen Rechner, Laptop, Tablet oder Smartphone vor unerlaubtem Zugriff zu schützen sperrt man jedes Mal, wenn man das Gerät nicht mehr benutzt den Bildschirm.

Ja nach Gerät und Betriebssystem gibt es hierfür unterschiedliche Lösungen.

BYOD heisst, dass Mitarbeiter ihr private Hardware nutzen. Sei es ein Smartphone, Tablet oder laptop. Es klingt erstmal super, wenn die Arbeitnehmer selbst entscheiden können auf welchem Gerät sie arbeiten und dem Unternehmen hierdurch nicht einmal Kosten entstehen. Tatsächlich ist es dann die Aufgabe sicher zustellen, dass keinerlei Daten unbefugt weitergeleitet oder gespeichert werden. Ausreichender Virenschutz ist auf den meisten privaten Geräten nicht gewährleistet.

Die IT-Sicherheit kann hier nur durch ein MDM-System und der Datenschutz nur durch Regulierungen und Sensibilisierung sicher gestellt werden.

Der Bundesbeauftragte für den Datenschutz und die Informationsfreiheit (BfDI) ist eine unabhängige eigenständige oberste Bundesbehörde für den Datenschutz und die Informationsfreiheit. Aktuell hält dieses Amt Ulrich Kelber inne. Der Sitzt der Bundesbehörde ist Bonn im Ortsteil Castell.

Webiste BfDI: https://www.bfdi.bund.de/DE/Home/home_node.html

Wenn die nationalen Aufsichtsbehörden Datenschutzvorfälle entdecken, oder sie ihnen gemeldet werden, müssen sie nach der Datenschutzgrundverordnung Bußgelder für bestimme Datenschutzverstöße verhängen. Anstelle oder zusätzlich dieser Bußgelder werden weitere Anordnungen zum Beispiel zur Beendigung des Verstoßes, oder gar des kompletten Verbotes zur Datenverarbeitung ausgesprochen. Hier finden sie eine Liste aktuell verhängter Bußgelder.

Eine Cloud ist ein Rechenzentrum, das dafür da ist, Inhalte, wie Medien und Software sicher zu speichern und je nach Bedarf zur Verfügung zu stellen. Die Bezeichnung Cloud kommt daher, dass die Software und gespeicherte Daten, wie Bilder und Dokumente nicht lokal auf dem eigenen Computer, sondern bei einem externen Rechenzentrumbetreiber gespeichert werden. Auf die eigenen Daten kann einfach via Internet und Webbrowser zugegriffen werden. Das bedeutet, es spielt keine Rolle wo Mitarbeiter oder Partner sitzen, alle können auf die überall verfügbare Cloud zugreifen.

Cookies (engl. „Kekse“) sind Daten, die eine Webseite auf Ihrem Computer zwischenspeichert, wenn sie dieser besuchen.

Cookies sind hilfreiche Dateien, die zum Betreiben von Websiten notwendig sein können.

Durch die Informationspflicht der DSGVO und nicht zu letzt durch das EUGH-Urteil zu Cookies ist der Umgang damit immer wieder ein öffentliches Thema.

Die Fragen sind: Welche Cookies sind zulässig? Wann muss der Nutzer informiert werden? Wie muss der Nutzer informiert werden? Was ist eine Zustimmung?

Der Landesdatenschutzbeauftragte von Baden-Württemberg hat hierzu eine klare Hilfe erstellt: https://www.baden-wuerttemberg.datenschutz.de/faq-zu-cookies-und-tracking-2/ Eine weitere Hilfestellung zu Cookies und Tracking finden Sie hier: https://www.baden-wuerttemberg.datenschutz.de/cookies-tracking-faq-update/

Die unterschiedlichen CoronaApps werden uns als Allheilmittel gegen die Einschränkungen oder als Unterstützung bei der Bekämpfung der „zweiten Welle“ angepriesen.

Hier finden Sie die Stellungnahme zu der CoronaApp des RKI.

Die Corona App der Bunderegierung werden wir ebenfalls genau anschauen und unsere Stellungnahme hier einstellen.

Im Rahmen der Verordnungen wegen der Corona-Pandemie werden in Restaurants, Veranstaltungsräumen und in Unternehmen Anwesenheitslisten geführt. Die meisten dieser Exemplare sind nicht datenschutzkonform, da kein Hinweis auf den Zweck, die Verrabeitung und die Dauer der Verarbeitung aufgeführt sind.

Wir haben hier ein Beispiel, dass aus unserer aktuellen Sicht, datenschutzkonform ist.

Datenpannne entstehen dann, wenn personenbezogene Daten irgendwo hingelangen, wo sie nicht hingehören. Zum Beispiel durch:

Falsch versendete E-mail

Falsche Anlage an E-mail

Gehackte Website/Datenbank

Verlorenes/geklautes mobiles Gerät

Verlorene/geklaute Akten

Fehlerhafte Aktenvernichtung

Sobald der Datenschutzberater die Meldung des Kunden/MA erhalten sind folgende Punkte zu prüfen:

Wann ist der Vorfall gewesen?

Was ist passiert?

Welche Daten sind betroffen?

Welche Personen sind betroffen?

Wie ist der technische und/oder organisatorische Schutz?

Welche Auswirkungen kann der Vorfall auf die Rechte und Freiheiten der Betroffenen haben?

Wenn wir das Risiko für die Betroffenen als hoch einstufen, müssen wir dem Kunden empfehlen eine Meldung an die Aufsichtsbehörde vorzunehmen. Für diesen Prozess bis zur Meldung an die Aufsichtsbehörde haben wir 72 Stunden Zeit.

Im Datenschutz geht es um den Schutz von personenbezogenen Daten (pbD), insbesondere soll hier vor Missbrauch dieser sensiblen Daten geschützt werden.

Der Datenschutz sichert das Grundrecht von Personen auf informationelle Selbstbestimmung. Hierdurch werden die Privatsphäre und Persönlichkeitsrechte geschützt, denn jeder Mensch hat die Freiheit zu bestimmen, wie mit den eigenen Daten umgegangen wird.

Die Grundlage für die Benennung eines Datenschutzbeauftragten (DSB) ist Artikel 37 DSGVO. Ergänzend kann es nationale Regelungen geben.

Der Bundestag hat 2019 ein entsprechendes Gesetz verabschiedet, nachdem ein DSB erst ab 20 Mitarbeitern bestellt werden muss. Ziel ist es Unternehmen zu entlasten und Bürokratie abzubauen.Der Gesetzgeber hat dabei völlig übersehen, welche Konsequenz dies für die Unternehmen, die Mitarbeiter und Kunden hat.

Für die Unternehmen ist ein DSB aus folgenden Gründen wichtig und hilfreich:

Für die Mitarbeiter ist ein DSB aus folgenden Gründen wichtig und hilfreich:

Für die Kunden ist ein DSB aus folgenden Gründen wichtig und hilfreich:

Eine Datenschutzerklärung beschreibt, wie Daten (insbesondere personenbezogene Daten) von einer Organisation verarbeitet werden, das heißt, wie diese Daten gesammelt, genutzt und ob sie an Dritte weitergegeben werden. Darüber hinaus wird oft beschrieben, welche Maßnahmen die Organisation ergreift, um die Privatsphäre ihres Kunden oder Nutzers zu wahren.

In vielen Staaten gibt es eine gesetzliche Pflicht, Datenschutzerklärungen vorzuhalten. Außerdem haben private Organisationen wie das Platform for Privacy Preferences Projectoder die Internet Content Rating Association eigene Standards für Datenschutzerklärungen festgelegt.

Eine Datenschutzerklärung ist von einer datenschutzrechtlichen Einwilligung zu unterscheiden. Bei einer Datenschutzerklärung erläutert der Verantwortliche den Betroffenen, ob und wie er ihre Daten verarbeitet. Eine Einwilligung dient dagegen der Rechtfertigung einer Datenverarbeitung, die das Gesetz sonst nicht erlaubt, zum Beispiel die Zusendung von Werbe-E-Mails.

Quelle: https://de.wikipedia.org/wiki/Datenschutzerkl%C3%A4rung

Die Datenschutz-Grundverordnung (DSGVO oder DS-GVO; französisch Règlement général sur la protection des données RGPD, englisch General Data Protection Regulation GDPR) ist eine Verordnung der Europäischen Union, mit der die Regeln zur Verarbeitung personenbezogener Daten durch die meisten Datenverarbeiter, sowohl private wie öffentliche, EU-weit vereinheitlicht werden. Dadurch soll einerseits der Schutz personenbezogener Daten innerhalb der Europäischen Union sichergestellt, und auch andererseits der freie Datenverkehr innerhalb des Europäischen Binnenmarktes gewährleistet werden.

Die Verordnung ersetzt die aus dem Jahr 1995 stammende Richtlinie 95/46/EG zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten und zum freien Datenverkehr.

Zusammen mit der so genannten JI-Richtlinie für den Datenschutz in den Bereichen Polizei und Justiz[1] bildet die DSGVO seit dem 25. Mai 2018 den gemeinsamen Datenschutzrahmen in der Europäischen Union.[2]

Quelle: https://de.wikipedia.org/wiki/Datenschutz-Grundverordnung

DATI & SPY sind die Helden des Datenschutzuniversums und begleiten in der E-Learning-Anwendung die Nutzer durch das Datenschutzuniversum.

DATI & SPY die Datenschutzapp ist eine Idee von Dirk Janthur und eine Marke der Datenschutzberatung Janthur GmbH.

Beim Klick auf ein Symbol im Hauptmenü erhältst Du die Aufforderung, den passenden Code zu finden und zu scannen.

Gehe in Deinem Unternehmen und im beigefügten Booklet auf Entdeckungsreise und finde die dort verteilten Codes. Scanne diese, um die interaktiven Spiele, Videos und Animationen zu starten.

Tipp: Alle Codes, die zu Themen mit virtuellen Daten zu tun haben, findest du im Booklet.

Am 18.11.2021 wurde durch den Bundestag und anschließend durch den Bundesrat das „Gesetz zur Änderung des Infektionsschutzgesetzes und weiterer Gesetze anlässlich der Aufhebung der Feststellung der epidemischen Lage von nationaler Tragweite“ beschlossen.

Hieraus ergeben sich sowohl für Arbeitgeber wie auch für die Beschäftigte einige Pflichten, die aus datenschutzrechtlicher Einschätzung, nicht einfach im Unternehmen umgesetzt werden können.

Mit unserer Einschätzung versuchen wir den Unternehmen einen pragmatischen Weg zur Umsetzung der neuen Gesetzeslage aufzuzeigen.

Unter „Dritter“ versteht man eine natürliche oder juristische Person, eine Behörde, Unternehmen oder andere Stelle, die befugt ist, personenbezogene Daten zu verarbeiten, ohne dass sie der Betroffene, Verantwortliche oder Auftragsverarbeiter ist.

Die europäische Datenschutzgrundverordnung (DSGVO) ist seit 2016 in Kraft und hat das „alte“ BDSG mit einer Übergangsfrist zum Mai 2018 abgelöst.

Die DSGVO gewährleistet, dass alle Unternehmen und Organisationen, die in der EU personenbezogene Daten verarbeiten, die gleichen Regelungen einhalten müssen.

Die DSGVO hat seit ihrer Einführung für sehr viel mehr Transparenz bei dem Umgang mit personenbezogenen Daten gesorgt. Die Schutzmaßnahmen sind gestiegen.

Kritiker sagen, dass die DSGVO zu viel Bürokratie erzeugt. Soclhe Kritik zeigt, dass sich die Unternehmen in den letzten Jahren wenig mit dem Thema Datenschutz beschäftigt haben, im Verhältnis zum BDSG hat sich für Unternehmen in Deutschland wenig verändert.

Gleichzeitig ermöglicht die DSGVO Unternehmen, die sich über ihre mittel- und langfristigen Ziele bewusst sind, diese mit der entsprechenden Datenqualität umzusetzen.

Den Gesetztestext zur DSGVO können Sie hier herunter laden.

Mitarbeitersensibilisierung im Thema Datenschutz ist eine große Aufgabe für die Unternehmen. Klassisch werden Präsenzschulungen vorgenommen. Hierdurch bindet man Ressourcen und es ist schwierig mobile Mitarbeiter einzubinden.

Durch E-Learning wird dies vereinfacht, da die Mitarbeiter lernen können, wenn Sie Zeit dafür haben.

Wir haben eine E-Learning Anwendung entwickelt, bei der die Mitarbeiter mit Unterstützung von Augmented Reality (AR) alle wichtigen Informationen zu Datenschutz und Datensicherheit bei einer Reise durch das Datenschutzuniversum erfahren. So wird auf eine spielerische Art ein ernstes Thema sensibilisiert.

Mehr Informationen finden Sie unter: https://www.dati-und-spy.de

Die Eingabekontrolle soll gewährleisten, dass nachträglich überprüft und festegestellt werden kann, ob und von wem personenbezogene Daten in Datenverarbeitungssysteme eingegeben, verändert oder entfernt worden sind.

Die Verarbeitung von personenbezogenen Daten ist grundsätzlich verboten. Dieses Verbot kann vom Betroffenen durch eine Einwilligung zur Verarbeitung aufgehoben werden.

HomeOffice ist der umgangssprachliche Begriff dafür, dass Mitarbeiter nicht im eigentlichen unternehmenseigenen Büro, sondern z.B. von zu Hause arbeiten dürfen.

HomeOffice unterscheidet sich in den Konsequenzen doch erheblich vom mobilen Arbeiten.

Bei HomeOffice muss der Arbeitgeber auch alle Maßnahmen aus dem Arbeitsschutz, der IT-Sicherheit und des Datenschutzes in der Wohnung des Arbeitnehmerns umsetzen und kontrollieren. DIes ist in der Praxis meistens nicht möglich und eigentlich handelt es sich dann um mobiles Arbeiten.

Informationspflicht:

Jede Stelle, die personenbezogene Daten verarbeitet (Verantwortlicher), muss den Personen, deren Daten verarbeitet werden (Betroffene), proaktiv bestimmte Informationen zur Datenverarbeitung mitteilen.

Dies wird in Artikel 13 und 14 der DSGVO geregelt. Zu den Informationen, die mitgeteilt werden müssen, gehören unter anderem:

Zusätzlich zu den Informationen gemäß Absatz 1 stellt der Verantwortliche der betroffenen Person zum Zeitpunkt der Erhebung dieser Daten folgende weitere Informationen zur Verfügung, die notwendig sind, um eine faire und transparente Verarbeitung zu gewährleisten:

In Artikel 13 und 14 der DSGVO wird das Informationsrecht beschrieben. Dieses besagt, dass noch Vor der Datenerhebung, der Betroffene darüber informiert werden muss, was alles mit seinen Daten passiert. Diese Informationen erhält man beispielsweise auf Websites, durch die Datenschutzerklärung.

Das Kopplungsverbot besagt, dass ein Vertrag nicht an die Einwilligung der Verarbeitung von personenbezogen Daten geknüpft sein darf. Eine Einwilligung ist immer freiwillig und Verträge, die eine Einwilligung voraussetzten, sind nicht rechtens.

Unter einem MDM-System (Mobiel-Device-Management) versteht man eine zentrale Verwaltung von mobilen Endgeräten.

Laut DSGVO sind Unternehmen verpflichtet Löschkonzepte zu erstellen. Wichtig bei der Erstellung eines Löschkonzeptes ist auch die Beachtung weiterer Gesetzte aus denen sich Aufbewahrungsfristen für spezielle Unterlagen und Daten ergeben. Die IHK München hat eine Zusammenfassung der Aufbewahrungsfristen für die wichtigsten Unternehmensunterlagen erstellt. Diese Zusammenfassung, haben wir hier für Sie bereit gestellt.

Bei mobilem Arbeiten darf der Arbeitnehmer auch außerhalb der Unternehmensräume seiner Tätigkeit nachkommen. Hierbei hat der Arbeitnehmer die Verantwortung dafür, dass alle Vorgaben der IT-Sicherheit und des Datenschutzes eingehalten werden. Hierzu gehört z.B.:

Je Nach Unternehmen bestehen noch Regeln für das Nutzen von öffentlichen WLAN-Netzen, Ladestationen etc.

Manche Unternehmen erlauben den Arbeitnehmern eigene Geräte einzusetzen. Bring Your own Device (BYOD) stellt weitere Anforderungen an IT-Sicherheit und Datenschutz.

Office 365 wird immer mehr in Unternehmen implementiert. Hier gibt es aus Datenschutzsicht einige Punkte zu beachten. Unsere Mindmap dient Ihnen als Orientierungshilfe.

Laden Sie die Mindmap hier herunter.

Was ist Office 365?

Office 365 ist eine Kombination aus Cloud basierten Diensten wie Online-Services und Anwendungen mit Desktop-Office-Software. Zu den Kernbestandteilen gehören die Office-Webanwendungen und die Office-Software von Word, PowerPoint, Excel, Outlook und Weitere.

Die Webanwendungen von Office 365 sind per Browser über eine Onlineverbindung von Rechnern mit beliebigen Betriebssystemen nutzbar.

Je nach Typ des gebuchten Office 365 Abonnements gehören neben den Büroanwendungen weitere Leistungen wie E-Mail-Lösungen (Exchange), Webspace oder Tools für die Zusammenarbeit und Kommunikation im Unternehmen wie SharePoint und Skype for Business mit zum Leistungsangebot. Die Office-Software ist nicht an einen Rechner, sondern an den Abonnenten gebunden und kann auf mehreren Rechnern gleichzeitig installiert werden. Lokal auf einem Rechner installierte Office-Software erlaubt die Offline-Nutzung der Anwendungen und die lokale Speicherung der Daten unabhängig von den Microsoft Cloud-Services.

Ein Opt-in ist ein ausdrückliches Zustimmungsverfahren, welches von dem Nutzer bestätigt werden muss.

Beim Opt-out Verfahren muss der Nutzer einer Option ausdrücklich widersprechen und diese deaktivieren.

Die einfachste Art Daten, Anwendungen und Geräte vor unerlaubten Zugriff zu schützen ist die Verwendung von Passwörtern.

Wie Passwörter aufgebaut sein sollen, wie oft sie gewechselt werden müssen etc. ist in den Unternehmen ein ständiges Thema. Auch die Experten haben hierzu keine einheitliche Meinung. Aus unserer Sicht ist es wichtig, dass die Passwörter möglichst komplex sind. Bei Anwendungen, die der Nutzer täglich nutzt, lässt sich die Komplexität nicht extrem ausbauen, hier muss man dafür zum Beispiel mit einem öfteren Passwortwechsel die Sicherheit gewährleisten.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat auf seiner Webseite folgende Tipps und Hinweise: https://www.bsi-fuer-buerger.de/BSIFB/DE/Empfehlungen/Passwoerter/passwoerter_node.html

TIPP: Um ein Gefühl für sichere Passwörter zu erhalten, kann man dies auf https://www.passwortcheck.ch/passwortcheck/passwortcheck selbst ausprobieren.

Personenbezogene Daten sind Angaben / Informtionen mit denen eine natürliche Person direkt oder indirekt identifiziert werden kann.

Hierzu gehören z.B. Name, Vorname, Adresse, Bankverbindung, Sozialversicherungsnummer und auch Bilder.

Neben den „normalen“ personenbezogenen Daten gibt es besonder Kategorien personenbezogener Daten. Dies sind Informationen, aus denen die rassische und ethnische Herkunft, politische Meinungen, religiöse oder weltanschauliche Überzeugungen oder die Gewerkschaftszugehörigkeit hervorgehen, sowie die Verarbeitung von genetischen Daten, biometrischen Daten zur eindeutigen Identifizierung einer natürlichen Person, Gesundheitsdaten oder Daten zum Sexualleben oder der sexuellen Orientierung einer natürlichen Person.

Hierunter versteht man technische und organisatorische Maßnahmen (TOMs), die sicherstellen, dass durch Voreinstellung nur personenbezogene Daten, deren Verarbeitung für den jeweiligen bestimmten Verarbeitungszweck erforderlich ist, verarbeitet werden.

„Privacy by design“ heißt, dass bereits beim Erstellen von Datenverarbeitungsprogrammen technische Maßnahmen zum Datenschutz getroffen werden, um schon hier den Datenschutz zu in der späteren Anwendung zu gewährleisten.

Das EU-US Privacy Shield Abkommen diente dazu, DSGVO-konform personenbezogene Daten europäischer Bürger an US-Unternehmen zu übermitteln. Diese wurde allerdings am 16. Juli 2020 vom Europäischen Gerichtshof gekippt. Eine Hilfestellung für den weiteren Umgang mit dem Datentransfer von Europa in die USA finden Sie beim Landesdatenschutzbeauftragten Stefan Brink hier.

Als Dirk Janthur im Jahr 2010 die Datenschutzberatung Janthur GmbH von seinem Vater übernommen hat, war ihm schnell klar, dass man Datenschutz in den Unternehmen nicht als Pflicht verkaufen kann. Datenschutz bietet für Unternehmen viel mehr, man muss es nur zulassen.

Durch die ansteigende Anzahl an Kunden beschäftigte sich Dirk Janthur 2014/2015 mit Datenschutzmanagementsoftware. Es gibt verschiedene Produkte und diese haben alle sehr gute Funktionen und sind sehr umfangreich. Bei den Tests und dann bei den Angeboten war jedoch schnell deutlich, dass viele der Funktionen nicht notwendig sind und andere wiederum fehlen oder sehr hohe Lizenzkosten verursachen.

Daraufhin hat Dirk Janthur die optimale Datenschutzmanagementsoftware für Datenschutzbeauftragte selbst entwickelt. Mit EGOTEC haben wir einen kompetenten Partner für Programmierung und Hosting gefunden. Seit 2016 ist PRIVEASY nun im Einsatz und wird immer weiter entwickelt.

PRIVEASY ist eine Datenschutzmanagementsoftware von einem Datenschutzbeauftragten für alle Datenschutzbeauftragte.

Unter „Profiling“ versteht man die automatisierte Verarbeitung von personenbezogenen Daten, die dazu dient persönliche Aspekte des Betroffenen zu analysieren zu bewerten.

Unter Pseudonymisierung versteht man die die Verarbeitung personenbezogener Daten in einer Weise, dass die Daten ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können. Sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und entsprechende technischen und organisatorischen Maßnahmen unterliegen.

Artikel 17 der DSGVO beschreibt das Recht auf Löschung:

Der Betroffene hat das Recht, die Löschung seiner Daten zu fordern. Der Verantwortliche ist verpflichtet der Löschung umgehend nachzukommen. Unter bestimmten Voraussetzungen kann eine sofortige oder gar keine Löschung erfolgen.

Hat der Verantwortliche die personenbezogenen Daten öffentlich gemacht und ist er gemäß Absatz 1 zu deren Löschung verpflichtet, so trifft er unter Berücksichtigung der verfügbaren Technologie und der Implementierungskosten angemessene Maßnahmen, auch technischer Art, um für die Datenverarbeitung Verantwortliche, die die personenbezogenen Daten verarbeiten, darüber zu informieren, dass eine betroffene Person von ihnen die Löschung aller Links zu diesen personenbezogenen Daten oder von Kopien oder Replikationen dieser personenbezogenen Daten verlangt hat.

Die Absätze 1 und 2 gelten nicht, soweit die Verarbeitung erforderlich ist

Der Bundergerichtshof hat uns Bürgern, in seiner Entscheidung zur Volkszählung, das Grundrecht auf informative Selbstbestimmung gegeben. Hierbei haben sich die Richter auf die Artikel 1 & 2 der Grundgesetzes berufen.

Wir haben also das Recht selbst zu entscheiden, wer welche Daten von uns für welchen Zweck wie verarbeiten darf.

Dieses Recht ist die Grundlage für jeden Zustimmungserklärung, die wir beim Download von Apps, beim Online-Shopping, beim Kauf eines Autos, beim Unterschreiben eines Vertrages oder bei anderen Rechtsgeschäften jeden Tag erteilen.

Dieses Recht verpflichtet unsere Vertragspartner uns zu informieren und sich dann an die genehmigte Verarbeitung zu halten.

Ein solches Grundrecht zuhaben ist auch eine Verantwortung, die wir jeden Tag uns selbst gegenüber und wenn wir für andere Menschen verantwortiich sind auch für diese targen müssen.

Artikel 18 der DSGVO beschreibt das Recht auf Einschränkung:

Der Betroffene hat das Recht, vom Datenverarbeiter zu verlangen, dass seine personenbezogenen Daten für die weitere Verarbeitung eingeschränkt werden.

Z.B. kann ein Kunde verlangen, dass seine Daten bei der Firma gespeichert bleiben, um den Vertrag zu erfüllen, nicht aber für Werbezwecke verwendet werden (Einschränkung).

Für das Recht auf Einschränkung muss eine der folgenden Vorraussetzungen gegeben sein:

Wurde die Verarbeitung gemäß Absatz 1 eingeschränkt, so dürfen diese personenbezogenen Daten – von ihrer Speicherung abgesehen – nur mit Einwilligung der betroffenen Person oder zur Geltendmachung, Ausübung oder Verteidigung von Rechtsansprüchen oder zum Schutz der Rechte einer anderen natürlichen oder juristischen Person oder aus Gründen eines wichtigen öffentlichen Interesses der Union oder eines Mitgliedstaats verarbeitet werden.

Eine betroffene Person, die eine Einschränkung der Verarbeitung gemäß Absatz 1 erwirkt hat, wird von dem Verantwortlichen unterrichtet, bevor die Einschränkung aufgehoben wird.

Laut Artikel 20 der DSGVO hat der Betroffene das Recht, seine personenbezogenen Daten, die er zu Verarbeitungszwecken bereitgestellt hat, an einen anderen Verantwortlichen übermitteln zu lassen. Dies muss in einem strukturierten, gängigem und maschinenlesbarem Format geschehen, sofern:

1.

– die Verarbeitung auf einer Einwilligung beruht und

– die Verarbeitung mithilfe automatisierter Verfahren erfolgt.

2.

-Bei der Ausübung ihres Rechts auf Datenübertragbarkeit gemäß Absatz 1 hat die betroffene Person das Recht, zu erwirken, dass die personenbezogenen Daten direkt von einem Verantwortlichen einem anderen Verantwortlichen übermittelt werden, soweit dies technisch machbar ist.

3.

1Die Ausübung des Rechts nach Absatz 1 des vorliegenden Artikels lässt Artikel 17 unberührt.

2Dieses Recht gilt nicht für eine Verarbeitung, die für die Wahrnehmung einer Aufgabe erforderlich ist, die im öffentlichen Interesse liegt oder in Ausübung öffentlicher Gewalt erfolgt, die dem Verantwortlichen übertragen wurde.

Sandbox ist die englischsprachige Bezeichnung für Sandkiste oder Sandkasten und bezeichnet allgemein einen isolierten Bereich. In diesem isolierten, von der Systemumgebung abgeschotteten Bereich, lässt sich Software geschützt ausführen. Sandboxen sind beispielsweise einsetzbar, um Software zu testen oder das zugrundeliegende System vor Veränderungen zu schützen.

Um unsere Daten im Alltag zu schützen, gibt es viele Möglichkeiten. Durch beispielsweise Pins und Passwörter (Am Handy, Laptop, der EC-Karte…) lässt sich der unbefugte Zugriff auf Daten regulieren. Physische Daten (Akten, Ordner etc.) werden durch verschließbare Schränke, Räume oder Gebäude und ausgewählte Zugangsberechtigte geschützt.

Sichtschutzfolien unterstützen dabei, die Bildschirme von allen Geräten vor dem unbefugten Einblick zu schützen. Bei mobilen Arbeitsplätzen im Cafe, Flugzeug, Zug oder im Empfangsbereich können Unbefugte schnell und einfach Einblick auf sensible odund geheime Informationen erhalten. Mit Sichtschutzfolien lässt sich dies durch eine einfache technische Maßnahme verhindern.

Sie können Schichtschutzfolien über unser Partnerunternehmen Bach und Unity beziehen.

Nutzen Sie hier für folgenden Link: https://bachundunity.de/shop/

Wenn Sie in dem Shop Ihr Gerät nicht finden, einfach eine E-Mail an Bachundunity senden und das Gerät anfragen.

Bitte verwenden Sie den Rabattcode: PRIVEASY2020.

Technisch organisatorische Maßnahmen (auch TOMs genannt) sind durch die DSGVO vorgeschriebene Maßnahmen, um die Sicherheit bei der Verarbeitung von Daten zu gewährleisten.

Diese sind:

Für die Nutzung der App benötigt man ein mobiles Gerät* mit einer Kamera und Internetzugang oder einen PC.

*Für Mobilgeräte ab Apple iOS 12 und höher, sowie für Android 8 und höher

Das Trennungsgebot besagt, dass Daten getrennt voneinander verarbeitet werden müssen, die zu unterschiedlichen Zwecken erhoben wurden. z.B. Mandantenfähigkeit, Sandboxing…

Über den Button „CC“ kannst du die Untertitel-Funktion in der gesamten App aktivieren oder deaktivieren.

Ein „Verantwortlicher“ ist derjenige, der über die Verarbeitung von personenbezogenen Daten bestimmt und entscheidet. Dieser kann sowohl eine natürliche, oder juristische Person, als auch ein Unternehmen, eine Behörde oder eine andere Stelle sein.

Unter der Verfügbarkeitskontrolle versteht man zu gewährleisten, dass personenbezogene Daten gegen zufällige Zerstörung oder Verlust geschützt sind.

Um Daten ausreichend zu sichern sind folgende Dinge zu beachten:

Personen die für das Unternehmen tätig sind, müssen mit personenbezogenen Daten sensibel umgehen. Hierzu sind entsprechende Schulungen und Unterweisungen notwendig. Zusätzlich empfiehlt es sich, diese Personen auf die Vertraulichkeit und die Einhaltung des Datenschutzes zu verpflichten. Eine entsprechende Mustervorlage haben wir hier.

Unter „Verschwiegenheit“ versteht man das Bewahren von Informationen über jemanden, die geheim bleiben soll. In Bezug auf den Datenschutz umfasst die Verschwiegenheit alle personenbezogenen Daten. In unserem Alltag ist insbesondere Verschwiegenheit im Arbeitsleben wichtig. Zum Beispiel dürfen Unternehmensinterne Informationen oder Daten von Kunden nicht an unbefugte Dritte übermittelt werden.

Die Weitergabekontrolle ist eine Maßnahme, die den Schutz der Daten bei Übermittlungen und Weitergaben durch das Verhindern von unbefugtem Zugriff, unbefugter Veränderung oder Löschung während des Transportweges sichern soll. Also kein unbefugtes Lesen, Kopieren, Verändern oder Entfernen bei elektronischer Übertragung oder Transport. Sichergestellt werden kann dies durch beispielsweise Verschlüsselungen, Virtual Private Networks (VPN), elektronische Signaturen.

Hat man die Einwilligung zur Verarbeitung der persönlichen Daten gegeben, so kann man diese Einwilligung zu jeder Zeit widerrufen. Ein Musterschreiben zum Widerruf finden Sie hier.

Artikel 21 der DSGVO beschreibt das Widerspruchsrecht.

Dieses besagt, dass Sie der Datenverarbeitung jederzeit und kostenlos widersprechen können. Werden die Daten für Direktwerbung und damit verbundene Profilbildung verwendet, dürfen sie dann nicht weiter verwendet werden. Der Widerspruch muss in diesem Fall auch nicht begründet werden. Sie können außerdem der Datennutzung gegenüber Werbetreibenden widersprechen und zusätzlich die Sperrung Ihrer Daten verlangen. Die Sperrung ist dann sinnvoller als eine Löschung der Daten, da Werbetreibende die Daten ansonsten einfach neu erheben könnten, etwa durch Adresshändler.

Dient die Verarbeitung anderen Zwecken als der Direktwerbung, müssen Sie für den Widerspruch einen plausiblen Grund angeben.

Ob das Unternehmen die Daten möglicherweise trotzdem weiterverarbeiten darf, hängt vom Einzelfall ab, z.B. wenn die Verarbeitung zur Geltendmachung, Ausübung oder Verteidigung von Rechtsansprüchen dient.

Beim Scannen der Codes ist es wichtig, dass das Smartphone/Tablet quer gehalten wird und der Code gut sichtbar vor der Kameralinse zu sehen ist.

Tipp: Das Endgerät bei Nutzung der App immer im Querformat halten.

Zugang oder Zugangskontrolle meint im Sinne der DSGVO zu verhindern, dass Datenverarbeitungssysteme von Unbefugten genutzt werden können. Dies wird unter anderem durch (sichere) Kennwörter, automatische Sperrmechanismen, Zwei-Faktor-Authentifizierung, oder durch Verschlüsselung von Datenträgern gesichert.

Unter Zugriff oder Zugriffskontrolle versteht man im Sinne der DSGVO zu gewährleisten, dass die zur Benutzung eines Datenverarbeitungssystems Berechtigten ausschließlich auf die ihrer Zugriffsberechtigung unterliegenden Daten zugreifen können, und dass personenbezogene Daten bei der Verarbeitung, Nutzung und nach der Speicherung nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können. Die Zugriffskontrolle regelt man z.B. durch Berechtigungskonzepte und bedarfsgerechte Zugriffsrechte, Protokollierung von Zugriffen…

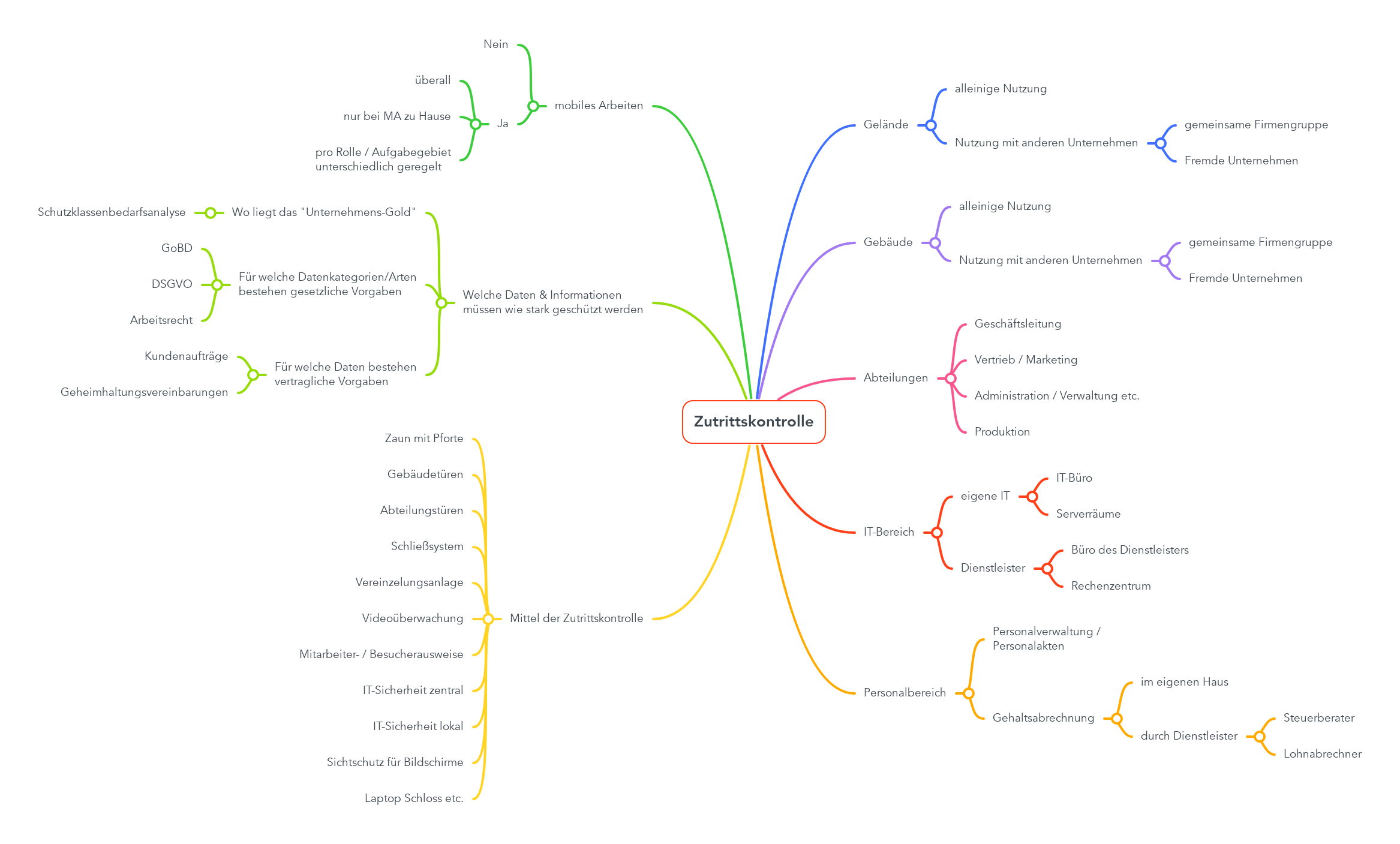

Der Begriff Zutritt oder auch Zutrittskontrolle meint im Sinne der DSGVO, Unbefugten den Zutritt zu Datenverarbeitungsanlagen, mit denen personenbezogene Daten verarbeitet oder genutzt werden, zu verwehren. Dieser Zutritt kann durch Folgende Maßnahmen geregelt werden: z.B.: Magnet- oder Chipkarten, Schlüssel, elektrische Türöffner, Werkschutz bzw. Pförtner, Alarmanlagen, Videoanlagen.

Hier gibt es eine Übersicht der Maßnahmen zum kostenlosen Download:

Bei der Zwei-Faktor-Authentifizierung wird ein Account nicht nur durch den Benutzernamen oder die E-Mail und dem zugehörige Kennwort gesichert, sondern durch eine weitere Abfrage. Die unterscheidet sich von Anbieter zu Anbieter.

Die weitere Sicherheitsstufe besteht in der Regel aus der Abfrage eines weiteren Passworts, dass nur für diesen einen Login generiert wird. Je nach Unternehmen erhalten Sie den Code über die zugehörige App, ein alternatives Programm oder per SMS.